Cybercriminalité : tous concernés !

- décembre 2022

- Numéro : 570

- Thématique(s) : 77e congrès

La cybersécurité doit être plus que jamais anticipée au sein des cabinets. C’est pourquoi ceux-ci doivent renforcer leur niveau de vigilance et redoubler d’attention pour préserver au mieux leur sécurité informatique. Retour sur la conférence du 77e Congrès « Cybercriminalité, vous êtes tous concernés ! » animée par Charlotte Creachcadec, expert- comptable, et Cédric Thévenot,

du groupe d’assurance Verspieren.

Alors que la guerre en Ukraine se joue aussi derrière l’écran de l’ordinateur, la cybercriminalité affirme toujours plus fort sa présence dans l’actualité. À tel point qu’elle est aujourd’hui devenue un « nouveau domaine de l’activité humaine », selon Eviatar Matania, ancien directeur du bureau national de la cybersécurité israélienne. Les attaquants sont organisés à l’image d’une entreprise dite « classique », la cybercriminalité étant, pour eux, un business comme un autre. Zoom sur un secteur d’activité qui mérite d’être connu.

Un marché mature, en pleine expansion

L’ensemble des revenus tirés de la cybercriminalité serait estimé à 1 500 milliards de dollars par an, soit 1,5 fois les revenus de la contrefaçon et 2,8 fois ceux du trafic de drogue, selon une estimation de l’ONU datée de 2020. En 2021, le revenu du cybercrime est évalué à 6 000 milliards de dollars. La France se place au 4e rang des pays les plus visés, derrière les États-Unis, l’Angleterre et l’Allemagne.

Rançongiciels, phishing, chantage à la webcam…, les techniques d’attaque ne sont pas nouvelles, mais elles se professionnalisent. Là où les fautes d’orthographe étaient grossières dans les mails vous annonçant que vous aviez gagné des dizaines de milliers d’euros il y a quelques années, il faut aujourd’hui un œil bien plus averti pour être certain que votre dernier courriel reçu provient bien de votre banque.

L’hyperconnectivité des outils du quotidien rend l’architecture informatique de plus en plus complexe à sécuriser, chaque objet connecté constituant à lui seul une porte d’entrée pour accéder à l’ensemble du réseau informatique. Pour preuve, environ 50 milliards d’objets connectés seraient actuellement actifs dans le monde.

De multiples acteurs

Les profils des criminels varient et les objectifs qu’ils cherchent à atteindre aussi : du script kiddy, jeune étudiant souhaitant réaliser un exploit pour démontrer ses compétences, aux gangs organisés à la recherche du profit, en passant par les activistes qui revendiquent leurs idées politiques, le paysage est varié. Du côté des victimes aussi, la palette est large : institutions publiques, réseaux sociaux, particuliers, grands groupes ou encore PME. Celles-ci constituent d’ailleurs les cibles privilégiées des attaquants, car elles sont souvent bien moins sécurisées que les grands groupes qui disposent d’un service informatique dédié en interne. Les cabinets d’expertise comptable ne font pas exception à cette règle. La plupart d’entre nous n’ont pas les ressources internes nécessaires pour se protéger correctement.

Des business models bien rodés

Loin d’être des amateurs, les cybercriminels sont aujourd’hui très bien organisés. Leurs carnets de commandes sont souvent pleins, et il est d’ailleurs possible de leur commander une attaque informatique directement sur le dark web 1 pour quelques milliers d’euros. Leurs profits sont réinvestis dans la R&D pour garder une longueur d’avance sur leurs victimes, et dans le recrutement et la formation de profils davantage qualifiés. Certains se paient même le luxe d’avoir leur propre service commercial.

Leurs modes d’exercice vont de l’attaquant solitaire à la franchise. Mais dans le domaine du rançongiciel, le plus en vogue actuellement est le modèle baptisé Ransomware as a Service (rançongiciel par abonnement). Comme l’explique le magazine Challenges dans son numéro 755, via le Raas, les professionnels du code distribuent des kits d’attaque à des centaines de petits exécutants, souvent novices en informatique. Ils développent et distribuent ces programmes malveillants, laissant leurs « licenciés » s’en servir et offrent aux victimes une « assistance technique » pour payer la rançon et récupérer leurs données. Un SAV digne de ce nom…

Des attaques aux conséquences désastreuses

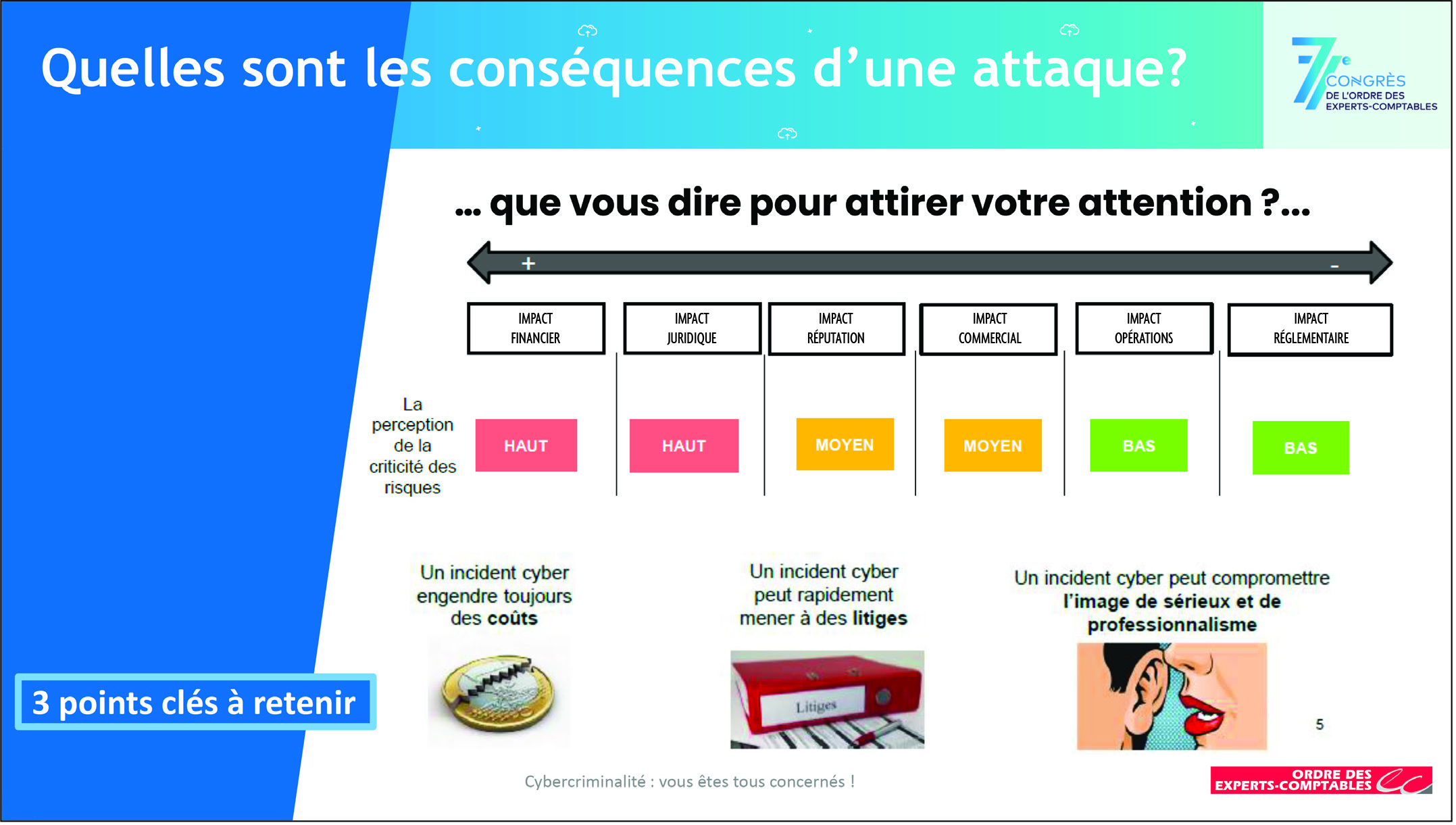

Pas moins de 400 millions d’euros : c’est le montant de la perte de chiffre d’affaires cumulée pour les entreprises victimes d’attaques en France entre mai et août 2022. Un dossier complet sur le sujet n’y suffirait pas pour détailler davantage les chiffres funestes des conséquences du cybercrime ! Aussi, de façon générale, peut-on préciser que les résultats d’une cyberattaque sont multiples. Si la majorité des chefs d’entreprise interrogés sur le sujet évoque en premier lieu la perte pécuniaire, les impacts en matière de réputation et d’opérations ne doivent clairement pas être sous-estimés. Un incident cyber peut rapidement mener à des litiges (clients, fournisseurs, salariés…) et compromettre l’image de sérieux et de professionnalisme.

Tous les ans, des entreprises mettent la clé sous la porte tant les coûts humains et financiers de remise en état de leur appareil de production sont élevés.

Et les cabinets d’expertise comptable dans tout ça ?

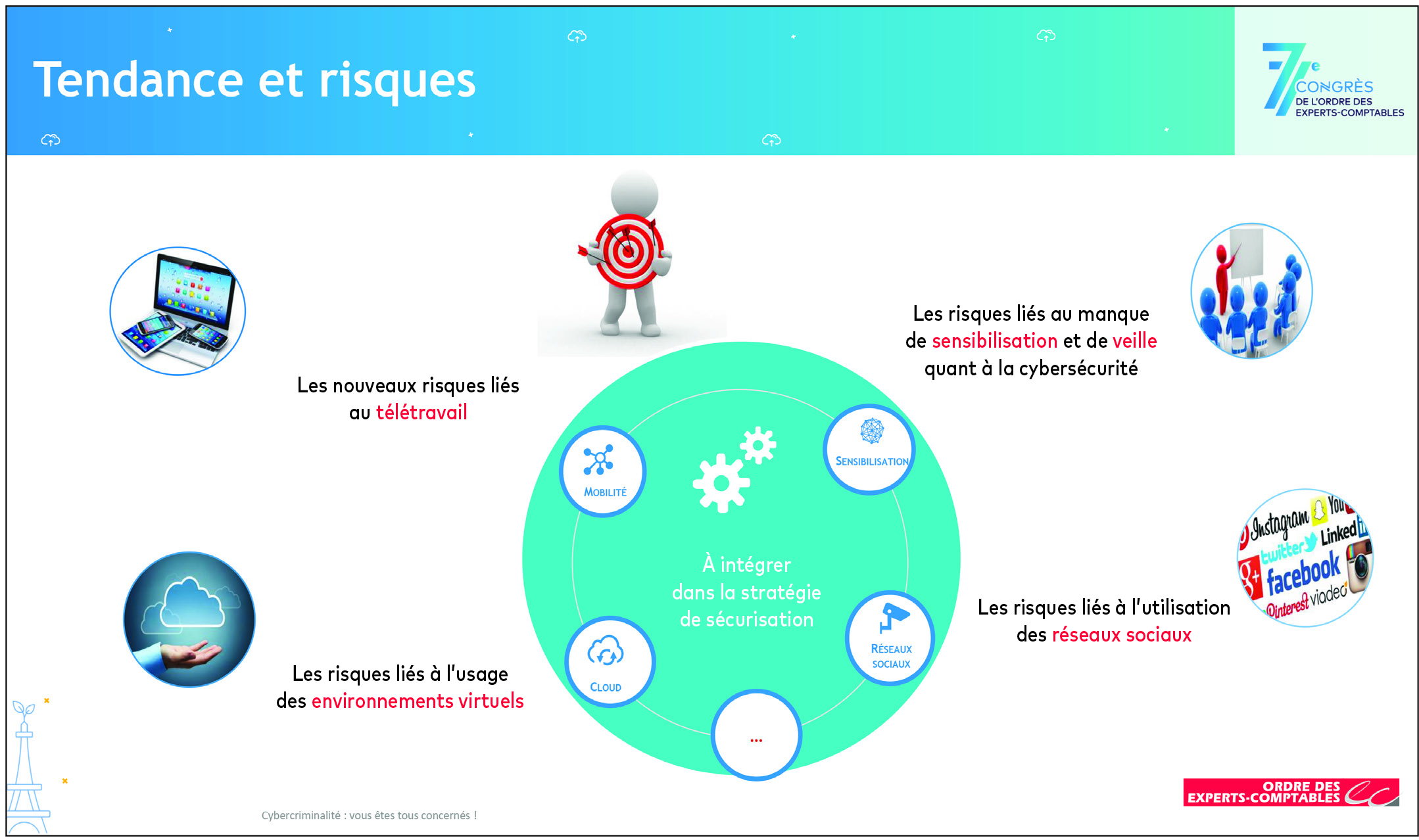

Au sein des cabinets, les zones de risques sont principalement la mobilité et l’usage du télétravail, des réseaux sociaux par les collaborateurs et les experts-comptables eux-mêmes. Techniquement, l’usage des environnements virtuels (drive, cloud, etc.) constitue également une zone de risque. Enfin, le manque de sensibilisation du personnel comme des chefs d’entreprise est très préoccupant, car la part des erreurs humaines dans les attaques informatiques dépasse les 80 %.

Au-delà du cabinet en lui-même, il est fréquent de voir des attaques par rebond, celles qui arrivent par un fournisseur, un client, un abonné, qui constituent donc une nouvelle porte d’entrée. « Pour une société attaquée, 150 autres en moyenne se retrouvent mises en danger », selon les analystes d’Anozr Way. Dans ce schéma, les cabinets d’expertise comptable pourraient être à l’avenir visés pour constituer une porte d’entrée chez un client qui serait la cible finale.

Alors, sommes-nous tous voués à subir une attaque dans ce sombre paysage ? Peut-être pas… Le risque d’attaque informatique peut s’assimiler à celui du risque d’accident de la route. Il n’est jamais nul, mais quelques précautions permettent de réduire considérablement les risques et la casse.

Comment sécuriser les échanges de données sensibles ?

Adopter les bons réflexes !

Tout d’abord en s’équipant correctement : filtre de confidentialité sur les écrans, cache webcams, antivirus, matériel dédié crypté (clé USB, disque dur, etc.). Un premier investissement qui reste peu onéreux.

Réaliser les mises à jour dès que celles-ci sont proposées : souvent identifiées par les « white hackers », les failles de sécurité sont corrigées via les mises à jour. Ces dernières ne se contentent donc pas d’installer de nouvelles fonctionnalités. Elles contribuent largement à la sécurité informatique des postes de travail et ne doivent pas être remises à plus tard. Cela reviendrait à quitter son domicile en laissant la porte ouverte, après avoir prévenu tous les voleurs du quartier que le champ est libre !

Adopter une charte informatique afin d’encadrer les pratiques informatiques des collaborateurs.

Ne pas utiliser le matériel provenant de l’extérieur (sauf si celui-ci a été validé par le service informatique interne).

Sécuriser les échanges de données sensibles nécessite aussi de s’interroger sur les données que l’on détient : quelles sont-elles, pourquoi les détenons-nous, en avons-nous toujours besoin ? Cela revient à se mettre également en conformité avec les principes de minimisation et de stricte nécessité du RGPD.

Quelles principales mesures mettre en place ?

La politique de mots de passe est primordiale. Il existe aujourd’hui de nombreux gestionnaires de mots de passe qui permettent un fonctionnement en équipe.

La stratégie de sauvegarde est également essentielle, car si le matériel se remplace, ce n’est pas le cas des données… En matière de sauvegarde, il est recommandé d’en effectuer deux, en plus de celle de la production, de les stocker dans deux endroits différents, dont un hors site, à une fréquence le plus réduite possible. Mais surtout, il est impératif de tester la restauration des données. Trop de cabinets s’aperçoivent au moment de restaurer leur sauvegarde que celle-ci n’a pas fonctionné.

Le fil rouge : l’humain au cœur du système de prévention

Bruce Schneir, cryptologue, énonçait que « si vous pensez que la technologie peut résoudre vos problèmes de sécurité, alors vous ne comprenez ni les problèmes ni la technologie ». Pour motiver ses collaborateurs, il est primordial de leur montrer le chemin afin de susciter leur adhésion. « Donner l’exemple n’est pas le principal moyen d’influencer les autres, c’est le seul », disait Einstein. Il faut d’abord se sensibiliser soi-même.

Par la suite, il peut être intéressant de sensibiliser les salariés par des serious games qui les placent en situation réelle et permettent de tester leurs réflexes. Enfin, un test d’intrusion peut être également réalisé, et afin qu’il soit optimal, il est important qu’il soit évidemment convenu avec l’expert-comptable, mais celui-ci doit en ignorer la date.

Cette sensibilisation est d’autant plus importante que les cyber-attaquants ont bien compris le pouvoir de l’aspect psychologique. Pour l’exploiter au maximum, ils jouent sur le FoMO 2 de l’humain : « Vite ! Votre compte Urssaf expire aujourd’hui, si vous ne le réactivez pas ! », « Votre colis n’a pas pu être livré, procédez au paiement pour le débloquer ».

Comment réagir pendant et après une cyberattaque ?

Là aussi, les bons réflexes sont primordiaux ! Il faut déconnecter tout son matériel du réseau Internet (WiFi ou filaire), contacter son assurance au plus vite et se rapprocher du site Cybermalveillance.gouv.fr 3 afin d’être mis en relation avec un professionnel agréé. Ce sont les premiers gestes à adopter.

En cas de rançongiciel, se pose la question du paiement ou non de la rançon afin de récupérer ses données. Souvent réclamé en bitcoins, le paiement de la rançon n’est jamais un gage certain. En ce sens, la doctrine est unanime à l’image de l’Anssi 4 qui conseillait en août 2020 « de ne jamais payer la rançon ». « Son paiement ne garantit pas l’obtention d’un moyen de déchiffrement, incite les cybercriminels à poursuivre leurs activités et entretient donc ce système frauduleux ». Néanmoins, le paiement de la rançon pourra être pris en charge par l’assurance, dès lors qu’une plainte aura été déposée dans les 48 heures suivant le versement des fonds 5.

Le plan de continuité d’activité (PCA) doit être déployé afin de conserver la marche de l’essentiel. Après avoir identifié les services et fonctions clés pour le fonctionnement du cabinet, il est primordial de prévoir des solutions de secours pour les maintenir malgré tout en état de marche. À commencer par un listing client accessible pour prévenir ces derniers que le cabinet sera fermé quelques jours…

Lorsque l’attaque est terminée, le plan de reprise d’activité (PRA) est activé. Afin qu’il soit efficace, il sera nécessaire de l’avoir testé au préalable.

Les attaques informatiques génèrent stress, peur, colère, toutes sortes de sentiments qui peuvent faire perdre leurs moyens aux personnes qui les subissent. Dans ce genre de situation, et à l’instar des militaires, il est important d’être entraîné, car les habitudes prennent le pas sur les émotions.

Et bien souvent, pour les victimes interrogées, l’impact le plus douloureux n’est pas l’aspect financier, mais bien le ressenti, violent, injuste et extrêmement intrusif, que laisse derrière elle l’attaque informatique. Sans remords.

1. Le dark web, aussi appelé web clandestin ou encore web caché, est le contenu de réseaux superposés qui utilisent l’internet public, mais qui sont seulement accessibles via des logiciels, des configurations ou des protocoles spécifiques.

2. « Fear of missing out » : peur de rater quelque chose.

3. Assistance aux victimes de cybermalveillance.

4. Agence nationale de la sécurité des systèmes d’information.

5. Disposition en cours d’adoption dans le cadre du projet de loi d’orientation et de programmation du ministère de l’Intérieur (LOPMI).